Cosa è importante sapere:Punti principali: Argomenti più utilizzati per le campagne malevole Ottobre 2024 Malware del mese Ottobre 2024 Phishing del mese Ottobre 2024 Formati di file Ottobre 2024 Canali di diffusione Ottobre 2024 Ottobre 2024 – La crescente minaccia delle campagne malevole in Italia Argomenti più utilizzati per le campagne malevole Ottobre 2024 Durante il mese di…

Argomenti più utilizzati per le campagne malevole Ottobre 2024

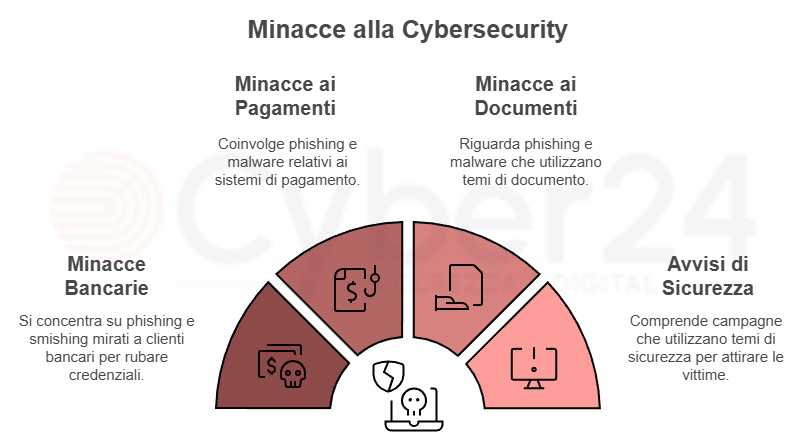

Durante il mese di Ottobre 2024, il panorama delle campagne malevole in Italia ha visto l’utilizzo di diversi argomenti per attirare l’attenzione delle vittime e veicolare malware e phishing. I temi più rilevanti identificati nelle campagne includono:

- Banking: spesso usato per smishing e phishing rivolto ai clienti di istituti bancari come Intesa Sanpaolo, Crédit Agricole, American Express e Zenith Bank. Questo tema ha anche veicolato malware specifici come SpyNote, che veniva distribuito come file APK via SMS.

- Pagamenti: usato per campagne di phishing mirate e per diffondere malware come FormBook e SnakeKeylogger. Le campagne sfruttano la familiarità con richieste di pagamento o con piattaforme di pagamento conosciute come Hostinger e Adobe.

- Documenti e Ordini: frequentemente sfruttati per campagne mirate e generiche, queste tematiche erano mirate ai servizi di Webmail, DocuSign, Adobe e WeTransfer, spesso diffondendo malware tra cui AgentTesla, Remcos e Guloader.

- Avvisi di Sicurezza: questo tema era mirato a piattaforme come Microsoft e Zimbra, e ha visto il coinvolgimento di malware come LummaC e Vidar.

| Tema | Descrizione | Malware associati | Brand/Target |

|---|---|---|---|

| Banking | Smishing e phishing mirato a clienti bancari per rubare credenziali | SpyNote, SpyNote | Intesa Sanpaolo, Crédit Agricole, American Express |

| Pagamenti | Temi di pagamento utilizzati per phishing e malware | FormBook, SnakeKeylogger, XWorm | Hostinger, Adobe |

| Documenti | Temi di documento utilizzati per phishing e malware | AgentTesla, Remcos, Guloader | Webmail, DocuSign, WeTransfer |

| Avvisi Sicurezza | Campagne con tema di sicurezza per indurre a cliccare su link o scaricare allegati malevoli | LummaC, Vidar | Microsoft, Zimbra |

Argomenti più utilizzati per le campagne malevole

Malware del mese Ottobre 2024

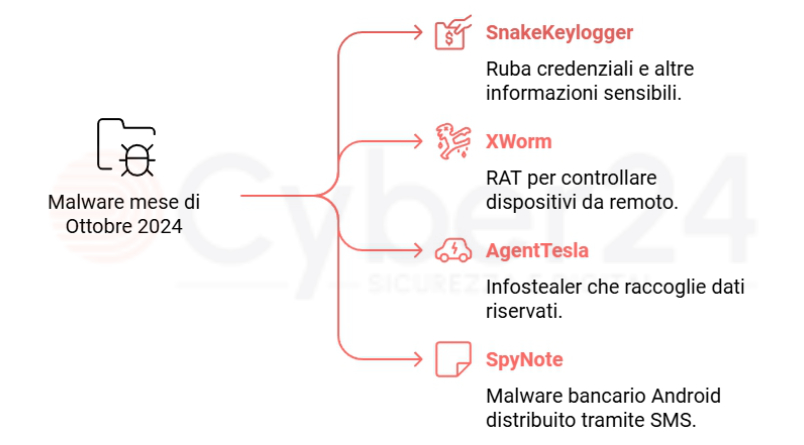

Nel mese di Ottobre 2024, l’Italia è stata bersagliata da diverse famiglie di malware, spesso mirate ad aziende di produzione, installazione, commercio B2B, e servizi. Le famiglie malware osservate includevano:

- SnakeKeylogger: uno spyware utilizzato in diverse campagne che ha puntato a rubare informazioni sensibili e credenziali. Il tema “Fattura” e “Ordine” sono stati spesso utilizzati come esca per diffondere questo malware, inviato tramite allegati compressi come ZIP e LHZ.

- XWorm: RAT distribuito attraverso email fraudolente che imitavano comunicazioni ufficiali. Diffuso tramite allegati ZIP, XWorm ha mirato a utenti tramite temi come “Pagamenti” e “Fattura”.

- AgentTesla: questo malware infostealer è stato osservato in campagne di phishing a tema “Documenti” e “Ordine”, veicolato con allegati ZIP. Spesso mascherato in documenti apparentemente rilevanti, AgentTesla è mirato a raccogliere dati aziendali.

- SpyNote: utilizzato in campagne SMS a tema bancario, diffonde il malware in formato APK per Android, inducendo gli utenti a scaricare app malevole.

| Malware | Descrizione | Temi Usati | Tipi di File |

|---|---|---|---|

| SnakeKeylogger | Ruba credenziali e altre informazioni sensibili | Fattura, Ordine | ZIP, LHZ |

| XWorm | RAT per controllare dispositivi da remoto | Pagamenti, Fattura | ZIP |

| AgentTesla | Infostealer che raccoglie dati riservati | Documenti, Ordine | ZIP |

| SpyNote | Malware bancario Android distribuito tramite SMS | Banking | APK |

Malware del mese Ottobre 2024

Phishing del mese Ottobre 2024

Il phishing ha continuato a rappresentare una minaccia significativa per le aziende. Durante il mese di Ottobre 2024, le campagne di phishing si sono focalizzate principalmente su:

- Webmail generiche: gli attacchi di phishing a tema webmail hanno mirato principalmente a raccogliere dati sensibili senza specificare un brand.

- Intesa Sanpaolo e Poste Italiane: le campagne mirate contro i clienti di questi istituti finanziari hanno utilizzato email fraudolente, spesso inviate da caselle PEC compromesse.

- Microsoft e Zimbra: le piattaforme di posta elettronica di Microsoft e Zimbra sono state usate come esca per campagne di phishing a tema “Avvisi sicurezza”, con l’obiettivo di sottrarre credenziali.

- Adobe e OneDrive: phishing su “Pagamenti” ha mirato a utenti di Adobe Cloud e OneDrive.

| Tema Phishing | Target principali | Obiettivo principale | Canale di distribuzione |

|---|---|---|---|

| Webmail | Senza brand specifico | Raccolta dati | |

| Intesa Sanpaolo | Clienti bancari | Raccolta credenziali | PEC, Email |

| Microsoft | Utenti aziendali | Credenziali e accessi | |

| Adobe | Utenti di piattaforme di cloud | Accesso a servizi |

Formati di file Ottobre 2024

Durante l’ Ottobre 2024, i formati di file più comunemente usati per distribuire malware e phishing sono stati:

- ZIP e RAR: spesso usati per nascondere malware come XWorm e SnakeKeylogger.

- ISO e JAR: usati in campagne specifiche come quelle che veicolavano AgentTesla e Adwind.

- APK: formato mobile, usato per diffondere SpyNote e BingoMod tramite SMS.

| Formato File | Descrizione | Malware associati |

|---|---|---|

| ZIP | Usato per nascondere malware come RAT e infostealer | XWorm, SnakeKeylogger, AgentTesla |

| RAR | File compressi per veicolare allegati malevoli | FormBook, SnakeKeylogger |

| ISO | File immagine usato per eseguibili malevoli | Remcos, AgentTesla |

| APK | File mobile, usato per diffondere malware bancario | SpyNote, BingoMod |

Canali di diffusione Ottobre 2024

I principali canali di diffusione per campagne malevole in Ottobre 2024 sono stati:

- Email: rimane il canale primario per veicolare phishing e malware.

- SMS: diffonde malware bancario su dispositivi mobili tramite link che invitano a scaricare file APK.

- PEC compromesse: usate per inviare phishing camuffato da comunicazioni aziendali ufficiali.

| Canale | Descrizione | Obiettivo |

|---|---|---|

| Principalmente phishing e malware con allegati come ZIP e RAR | Raccolta credenziali, infostealer | |

| SMS | Smishing con link per download di malware mobile | Malware mobile (APK) |

| PEC | Compromessa per phishing a tema bancario e di fattura | Credenziali finanziarie |

Ottobre 2024 – La crescente minaccia delle campagne malevole in Italia

La vulnerabilità delle aziende italiane agli attacchi malevoli

Nel mese di Ottobre 2024, le aziende italiane, specialmente quelle del settore produttivo e dei servizi B2B, sono state il principale bersaglio di numerose campagne malevole. Nonostante le crescenti misure di sicurezza adottate, molte aziende sono ancora vulnerabili a malware sofisticati come SnakeKeylogger e XWorm, che sfruttano argomenti familiari come “Fattura” e “Ordine” per ingannare i dipendenti. Questi attacchi sfruttano spesso la fiducia che le aziende ripongono nei loro canali di comunicazione come email e PEC, rendendo difficili da individuare i tentativi di phishing camuffati da comunicazioni legittime.

L’impatto devastante di malware e phishing sulla continuità aziendale

Questi attacchi non solo rubano dati sensibili e credenziali finanziarie, ma compromettono anche la continuità operativa delle aziende. Un’infezione da malware come SpyNote, diffuso tramite SMS, o FormBook, veicolato tramite email, può portare alla perdita di informazioni critiche, blocco delle attività quotidiane e gravi danni reputazionali. Le aziende rischiano di incorrere in costi elevati per il recupero dei dati, oltre a un impatto negativo sulla fiducia dei clienti e dei partner commerciali.

Misure di protezione essenziali per le aziende italiane

Per contrastare efficacemente queste minacce, è fondamentale adottare misure di sicurezza avanzate, come il monitoraggio continuo del traffico e l’implementazione di filtri anti-phishing. Sensibilizzare i dipendenti sui rischi delle email sospette e investire in soluzioni di backup dei dati può aiutare le aziende a difendersi da attacchi futuri. Le aziende possono inoltre trarre beneficio dall’adozione di protocolli di autenticazione a due fattori per rafforzare la sicurezza delle credenziali e limitare i danni in caso di violazioni.

Link e approfondimenti: 1