Cosa è importante sapere:Le aziende italiane sono sotto attacco da campagne malevole sofisticate. L'infezione tramite email o smishing può portare a gravi danni aziendali, come perdita di dati e interruzione delle operazioni. Per proteggersi, è essenziale adottare soluzioni di sicurezza aggiornate, formare i dipendenti e monitorare costantemente il traffico email per individuare potenziali minacce.

Argomenti più utilizzati per le campagne malevole – Agosto 2024

Le campagne malevole nel mese di Agosto 2024 hanno sfruttato una vasta gamma di argomenti per attirare l’attenzione degli utenti e infettare i loro sistemi. Gli attaccanti hanno utilizzato tematiche che spaziano dai pagamenti alle comunicazioni di ordini, fino a servizi di webmail e consegne non riuscite. Questi argomenti sono stati scelti perché legati a situazioni quotidiane o a processi aziendali che richiedono un’attenzione immediata, aumentando così le probabilità che gli utenti clicchino sui link o aprano allegati dannosi.

Principali argomenti utilizzati

- Pagamenti: Campagne malevole orientate a diffondere malware come Quasar RAT, SmokeLoader, Remcos, e altri. Un esempio rilevante è stato il phishing a danno degli utenti Netflix e Mailchimp, che ha spinto gli utenti a credere che ci fossero problemi legati ai pagamenti o alla fatturazione.

- Webmail: Utilizzato in diverse campagne di phishing, con particolare attenzione ai servizi di cPanel e Roundcube. Gli attaccanti cercano di ingannare gli utenti con comunicazioni che sembrano provenire da provider legittimi.

- Undelivered (Consegne fallite): Questo tema ha coinvolto aziende come Poste Italiane e servizi di web hosting. L’idea dietro a queste campagne è far credere che una consegna non sia riuscita, spingendo gli utenti ad aprire allegati o cliccare su link per risolvere il problema.

- Ordine: Uno degli argomenti più sfruttati per veicolare malware come AgentTesla, Formbook, e Guloader. Queste campagne simulano ordini o preventivi che richiedono l’apertura di documenti allegati.

- Banking: Phishing rivolto a istituti bancari italiani e internazionali, come Visa & Mastercard e Crédit Agricole, o la diffusione di malware come Formbook e Irata, spesso utilizzato in campagne di smishing per rubare credenziali finanziarie.

Tabella – Argomenti più utilizzati per le campagne malevole – Agosto 2024

| Tema | Malware/Phishing Coinvolto | Target |

|---|---|---|

| Pagamenti | Quasar RAT, SmokeLoader, Remcos, Netflix/Mailchimp Phishing | Utenti italiani, B2B |

| Webmail | Phishing cPanel, Roundcube | Amministratori webmail |

| Undelivered | Phishing Poste Italiane, cPanel | Utenti generici, aziende |

| Ordine | AgentTesla, Formbook, Guloader | Aziende, utenti B2B |

| Banking | Formbook, Irata, Phishing Visa & Mastercard, Crédit Agricole | Utenti bancari, smishing |

Malware del mese – Agosto 2024

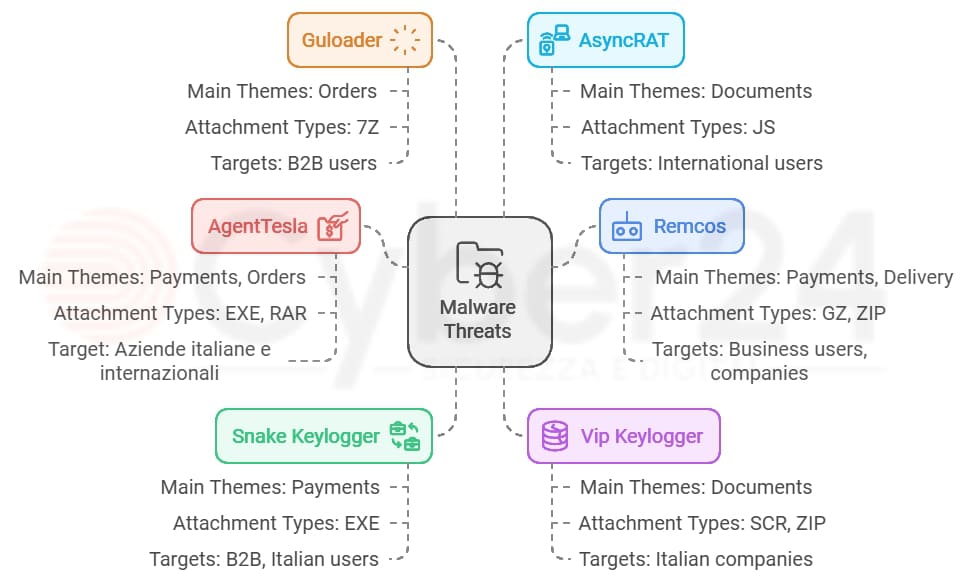

Nel mese di Agosto 2024, sono state rilevate numerose famiglie di malware che hanno colpito sia aziende italiane che utenti internazionali. Il malware è stato veicolato tramite diverse campagne di phishing e smishing, spesso sfruttando allegati dannosi o link fraudolenti per indurre le vittime a eseguire software malevolo. Di seguito analizziamo i malware più diffusi e le modalità con cui sono stati distribuiti.

Malware principali

- AgentTesla: Uno dei malware più attivi del mese. È stato utilizzato in campagne sia italiane che generiche con temi legati a Pagamenti e Ordini. Questo spyware è noto per rubare informazioni sensibili, come credenziali di accesso e dati bancari, dai sistemi compromessi.

- Remcos: Questo malware è stato veicolato principalmente con l’argomento Pagamenti, attraverso allegati in formato GZ e ZIP. Remcos consente il controllo remoto dei dispositivi infetti, fornendo agli attaccanti un accesso illimitato ai sistemi delle vittime.

- Snake Keylogger: Un malware particolarmente insidioso, rilevato in campagne italiane orientate ai Pagamenti. Utilizza allegati EXE per infettare i sistemi e rubare dati sensibili, inclusi nomi utente e password.

- Vip Keylogger: Malware che sfrutta l’argomento Documenti per infettare i sistemi. Viene distribuito tramite allegati SCR e ZIP, ed è particolarmente attivo in campagne italiane.

- Guloader: Utilizzato in campagne a tema Ordine, questo loader viene veicolato tramite email con allegati 7Z, permettendo agli attaccanti di scaricare e installare ulteriori payload malevoli.

- AsyncRAT: Un trojan che consente il controllo remoto dei sistemi infetti. È stato diffuso tramite campagne generiche a tema Documenti, utilizzando file JS come vettore di infezione.

| Malware | Tema Principale | Tipologia Allegato | Target |

|---|---|---|---|

| AgentTesla | Pagamenti, Ordini | EXE, RAR | Aziende italiane e internazionali |

| Remcos | Pagamenti, Delivery | GZ, ZIP | Utenti business, aziende |

| Snake Keylogger | Pagamenti | EXE | B2B, utenti italiani |

| Vip Keylogger | Documenti | SCR, ZIP | Aziende italiane |

| Guloader | Ordine | 7Z | Utenti B2B |

| AsyncRAT | Documenti | JS | Utenti internazionali |

Phishing del mese – Agosto 2024

Il phishing rimane una delle minacce più frequenti nel mese di Agosto 2024, con campagne rivolte a diversi settori, dai servizi di webmail ai grandi brand come INPS, Aruba e Poste Italiane. Questi attacchi mirano principalmente a rubare dati sensibili, come credenziali di accesso e informazioni finanziarie.

Phishing principali

- Webmail: I servizi di webmail sono stati tra i principali bersagli delle campagne di phishing. Le campagne hanno preso di mira piattaforme come cPanel e Roundcube, con l’obiettivo di rubare credenziali di accesso dagli utenti aziendali.

- Poste Italiane: Uno dei brand italiani più colpiti, con numerose campagne di phishing che imitavano comunicazioni ufficiali per sottrarre dati bancari e personali.

- Aruba: Il provider di hosting italiano è stato colpito da campagne di phishing che simulavano problemi legati alla consegna di servizi, spingendo le vittime a inserire dati sensibili su pagine web false.

- INPS: Gli attacchi mirati a utenti dell’INPS erano orientati a raccogliere dati personali come codice fiscale, carta d’identità e informazioni finanziarie tramite campagne di smishing.

- Unieuro: Questo brand è stato utilizzato per simulare comunicazioni di consegne o ordini non riusciti, con l’obiettivo di rubare informazioni finanziarie.

Tabella – Phishing del mese – Agosto 2024

| Brand | Tipologia Phishing | Obiettivo | Canale |

|---|---|---|---|

| Webmail | Phishing cPanel, Roundcube | Credenziali di accesso | Email, pagine false |

| Poste Italiane | Phishing | Dati bancari e personali | |

| Aruba | Phishing | Credenziali di accesso, dati personali | |

| INPS | Smishing | Dati personali, finanziari | SMS |

| Unieuro | Phishing ordini non riusciti | Dati finanziari |

Formati di file – Agosto 2024

I formati di file utilizzati per veicolare i malware nel mese di Agosto 2024 sono stati molteplici e scelti strategicamente per aggirare le difese di sicurezza. Dai file compressi ai documenti eseguibili, ogni tipologia di file sfrutta debolezze specifiche nei sistemi aziendali e degli utenti.

Principali formati utilizzati

- ZIP, RAR, 7Z: Questi formati compressi sono statitra i più utilizzati per nascondere malware come AgentTesla e Formbook. Gli allegati compressi sono spesso utilizzati per bypassare i filtri di sicurezza delle email.

- EXE, SCR: File eseguibili utilizzati per diffondere malware come Snake Keylogger e Vip Keylogger. Una volta aperti, questi file installano software malevolo senza che l’utente se ne accorga.

- JS, VBS: Script dannosi, come quelli utilizzati per diffondere AsyncRAT, sono stati veicolati attraverso email fraudolente. Questi script, una volta eseguiti, consentono il controllo remoto del sistema.

- GZ: Utilizzato principalmente per nascondere il malware Remcos, è un formato meno comune, ma altrettanto efficace nel nascondere contenuti pericolosi.

Tabella – Formati di file – Agosto 2024

| Formato File | Malware | Tipologia Attacco | Target |

|---|---|---|---|

| ZIP, RAR, 7Z | AgentTesla, Formbook | Email phishing | Utenti B2B, aziende |

| EXE, SCR | Snake Keylogger, Vip Keylogger | Esecuzione malware | Utenti aziendali |

| JS, VBS | AsyncRAT | Controllo remoto | Utenti aziendali |

| GZ | Remcos | Email phishing | Utenti B2B |

Canali di diffusione – Agosto 2024

I canali di diffusione più utilizzati per le campagne malevole nel mese di Agosto 2024 includono principalmente l’email, lo smishing e la PEC. Questi canali sono stati sfruttati per diffondere malware e campagne di phishing, con l’obiettivo di rubare dati sensibili o installare software malevolo nei dispositivi delle vittime.

Canali principali

- Email: Rimane il canale di diffusione preferito dagli attaccanti. Molte delle campagne, come quelle legate ai temi di Pagamenti e Documenti, hanno sfruttato allegati dannosi in formato ZIP, EXE e JS.

- Smishing: Questo canale è stato utilizzato principalmente per attacchi legati a INPS e Banche, in cui i criminali inviavano SMS fraudolenti per rubare dati personali e finanziari.

- PEC (Posta Elettronica Certificata): Gli attaccanti hanno sfruttato la PEC per inviare malware come Vidar, tramite link a file JS.

Tabella – Canali di diffusione – Agosto 2024

| Canale | Tipologia di Attacco | Malware/Phishing Coinvolto | Target |

|---|---|---|---|

| Phishing, Malware | Snake Keylogger, AgentTesla | Aziende B2B, utenti italiani | |

| Smishing | Phishing | INPS, Banche | Utenti italiani |

| PEC | Malware | Vidar | Utenti business |

Agosto 2024 – Minacce crescenti per le aziende B2B italiane

Le aziende italiane sono sotto attacco costante

Nel mese di Agosto 2024, le campagne malevole dirette alle aziende italiane, specialmente nei settori di produzione e commercio B2B, sono aumentate notevolmente. Phishing e malware come AgentTesla e Quasar RAT sono solo alcune delle minacce che si nascondono dietro email fraudolente e file allegati. Il rischio per le aziende è altissimo, poiché molte di esse continuano a cadere vittima di attacchi sofisticati.

L’impatto devastante di un attacco malevolo

Un attacco malevolo può compromettere gravemente la sicurezza dei dati aziendali, interrompere i processi produttivi e causare perdite finanziarie significative. Le campagne malevole sfruttano tematiche quotidiane come ordini, pagamenti e documenti per ingannare gli utenti. Ogni click errato o documento aperto può innescare un’infezione devastante, capace di compromettere l’intero sistema aziendale. La diffusione di malware via PEC e smishing via SMS rende ancora più complesso il riconoscimento delle minacce.

Come proteggersi e prevenire gli attacchi

Per evitare di cadere vittima di queste minacce, è fondamentale adottare un approccio proattivo alla sicurezza informatica. Le aziende devono formare i propri dipendenti, implementare sistemi di protezione avanzati e monitorare costantemente il traffico email per individuare minacce potenziali. Utilizzare soluzioni di sicurezza aggiornate e mantenere i sistemi operativi costantemente protetti è la chiave per difendersi efficacemente dagli attacchi malevoli.

Link e approfondimenti: 1