Cosa è importante sapere:Le aziende italiane continuano a essere bersaglio di numerose campagne malevole, con un aumento delle minacce informatiche che sfruttano tecniche avanzate come phishing e malware. Queste minacce, come il furto di credenziali bancarie e il malware invisibile, mettono a rischio la sicurezza e i dati sensibili delle imprese. La protezione attraverso soluzioni di sicurezza avanzate

Argomenti più utilizzati per le campagne malevole – Dicembre 2024

Nel mese di dicembre 2024, il panorama delle minacce informatiche per le aziende italiane ha visto una crescente attenzione su alcuni temi chiave. Questi argomenti sono stati sfruttati come veicoli per le campagne malevole, mirando a rubare dati sensibili, installare malware o sottrarre credenziali bancarie. Analizzando i dati forniti, è possibile identificare i temi più ricorrenti nelle campagne malevole.

Fattura e Pagamenti sono i temi che più frequentemente hanno alimentato le campagne di phishing e malware. L’uso delle fatture false è una tecnica consolidata per ingannare le vittime, inducendole a scaricare file malevoli o cliccare su link fraudolenti. Le campagne relative a “Fattura” sono state spesso diffuse tramite email con allegati che nascondevano malware come FormBook o AgentTesla. Altri malware, come Rhadamanthys e XWorm, sono stati utilizzati per raccogliere informazioni su pagamenti e transazioni bancarie.

Il tema Banking è stato altrettanto ricorrente, con l’uso di PEC compromesse per phishing rivolto a clienti di istituti bancari. In particolare, Intesa Sanpaolo è stato uno dei bersagli più colpiti, dove i criminali cercavano di ottenere accesso a credenziali bancarie tramite link fraudolenti.

Un altro tema di notevole importanza è Legale, utilizzato in molte campagne che hanno diffuso malware come AsyncRAT, RedLine, e LummaStealer. In queste campagne, venivano falsificate comunicazioni ufficiali e inviate via email, cercando di ingannare le aziende con allegati dannosi.

Anche i temi relativi alla Delivery, come le notifiche false da Poste Italiane o DHL, sono stati utilizzati per veicolare malware come FormBook e SpyNote, tramite email o SMS. Le vittime venivano indotte a cliccare su link ingannevoli o ad aprire allegati malevoli.

Ecco una panoramica degli argomenti più utilizzati nelle campagne malevole del mese di dicembre 2024:

| Argomento | Numero di campagne | Malware utilizzato |

|---|---|---|

| Fattura | 6 | FormBook, AgentTesla, Rhadamanthys, XWorm |

| Pagamenti | 5 | FormBook, AgentTesla, XWorm, AsyncRAT |

| Banking | 6 | Irata, RedLine, Spynote, AsyncRAT |

| Legale | 4 | AsyncRAT, RedLine, LummaStealer, Rhadamanthys |

| Delivery | 5 | FormBook, SpyNote |

| Assistenza | 1 | AsyncRAT, FormBook |

Malware del mese Dicembre 2024

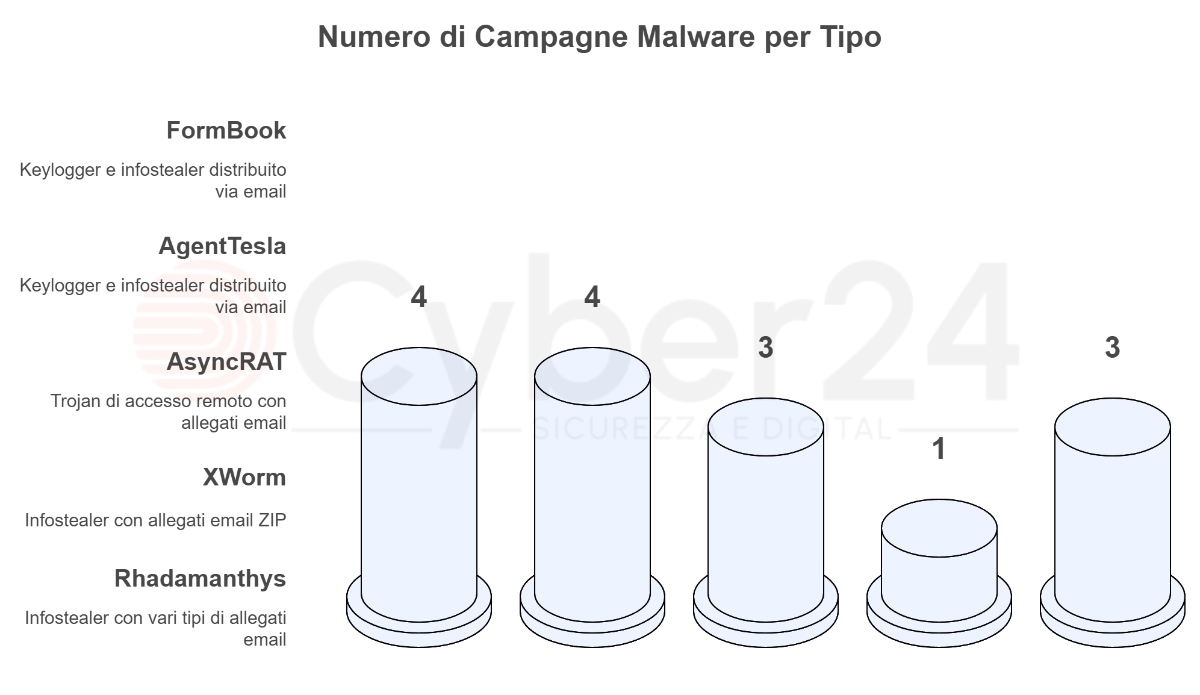

Nel mese di dicembre 2024, il CERT-AGID ha identificato una serie di malware significativi che hanno colpito le aziende italiane. Questi malware sono stati utilizzati per vari scopi, tra cui il furto di credenziali bancarie, l’accesso remoto ai sistemi aziendali, e la raccolta di informazioni riservate. I malware principali che hanno dominato il mese includono FormBook, AgentTesla, AsyncRAT, XWorm, e Rhadamanthys, che hanno rappresentato un grave rischio per le aziende di produzione, installazione, commercio B2B, e servizi.

FormBook, un malware conosciuto per la sua capacità di registrare tasti e rubare informazioni sensibili, è stato distribuito in vari formati, tra cui email con allegati ZIP e RAR, facendo leva su tematiche come “Pagamenti” e “Fattura”. La sua diffusione ha colpito soprattutto le aziende che gestiscono transazioni online.

AgentTesla, un altro malware per il furto di credenziali e per il monitoraggio delle attività delle vittime, ha fatto la sua comparsa in campagne di phishing mirate, utilizzando allegati ZIP. Questo malware ha sfruttato temi come “Pagamenti” e “Fattura” per attirare le vittime in trappole di ingegneria sociale.

AsyncRAT e RedLine sono stati utilizzati nelle campagne di phishing mirate al settore bancario. Questi malware consentono agli aggressori di prendere il controllo remoto dei dispositivi infetti, permettendo un furto più mirato di dati sensibili.

Rhadamanthys, un malware distribuito tramite allegati XLSX e PDF, è stato utilizzato in campagne che cercavano di ottenere dati finanziari e aziendali da aziende di diversa natura. Questo malware è stato particolarmente diffuso nelle campagne a tema “Legale” e “Fattura”.

Ecco una panoramica dei malware più rilevanti di dicembre 2024:

| Malware | Numero di campagne | Tipologia | Canale di diffusione |

|---|---|---|---|

| FormBook | 4 | Keylogger, Infostealer | Email con allegati ZIP, RAR |

| AgentTesla | 4 | Keylogger, Infostealer | Email con allegati ZIP |

| AsyncRAT | 3 | Remote Access Trojan | Email con allegati EXE, compresso |

| XWorm | 1 | Infostealer | Email con allegato ZIP |

| Rhadamanthys | 3 | Infostealer | Email con allegati XLSX, PDF, ZIP |

Phishing del mese Dicembre 2024

Il mese di dicembre 2024 ha visto un aumento significativo delle campagne di phishing rivolte alle aziende italiane. Le modalità di attacco più comuni sono state PEC compromesse e email ingannevoli, con l’obiettivo di rubare credenziali bancarie e dati sensibili. In particolare, le campagne di phishing bancario hanno colpito duramente i clienti di Intesa Sanpaolo, American Express, e Wells Fargo. Gli attaccanti hanno sfruttato temi come “Banking” e “Fattura” per ingannare le vittime, inviando email o PEC che contenevano link falsi e allegati dannosi.

Poste Italiane e Aruba sono stati tra i marchi più colpiti da phishing a tema Delivery e Assistenza. Le vittime venivano indotte a cliccare su link fraudolenti o a scaricare allegati dannosi, spesso mascherati da comunicazioni ufficiali.

Le campagne di phishing generiche, spesso a tema “Webmail” e “Documenti”, sono risultate altrettanto diffuse, mirando a raccogliere dati di accesso a email aziendali. Questi attacchi sono aumentati nel corso del mese, evidenziando un pericolo crescente per le aziende che non utilizzano soluzioni adeguate per la protezione delle comunicazioni via email.

Ecco una panoramica del phishing del mese di dicembre 2024:

Formati di file – Dicembre 2024

Nel mese di dicembre 2024, i formati di file utilizzati per veicolare malware e phishing sono stati vari e diversificati. I formati più comunemente utilizzati per l’invio di allegati malevoli sono stati ZIP e RAR, spesso impiegati per nascondere malware come FormBook, AgentTesla, e AsyncRAT. Questi formati comprimono i file dannosi, facilitando l’inganno delle vittime, che li aprono pensando che siano documenti legittimi.

PDF e XLSX sono stati utilizzati principalmente in campagne di phishing a tema “Fattura” e “Legale”. Questi formati sono stati scelti per la loro credibilità, poiché le vittime li associano comunemente a documenti aziendali ufficiali.

Altri formati, come EXE e BAT, sono stati utilizzati per diffondere malware come RedLine e Rhadamanthys, attraverso allegati email che avrebbero dovuto contenere informazioni bancarie o documenti legali. Gli allegati HTML e JS sono stati utilizzati in attacchi mirati a raccogliere dati sensibili da piattaforme di pagamento e prenotazione.

Ecco un riepilogo dei formati di file più utilizzati:

| Formato | Numero di campagne | Malware veicolato |

|---|---|---|

| ZIP | 10 | FormBook, AgentTesla, AsyncRAT |

| RAR | 5 | FormBook, XWorm |

| 4 | Rhadamanthys, AsyncRAT | |

| EXE | 2 | RedLine, Rhadamanthys |

| XLSX | 3 | Rhadamanthys |

| BAT | 2 | RedLine |

Canali di diffusione – Dicembre 2024

Durante il mese di dicembre 2024, i canali di diffusione delle campagne malevole sono stati numerosi, con l’email e PEC compromesse che sono risultate tra i più utilizzati. Le PEC sono state sfruttate in modo crescente per l’invio di phishing bancario, con l’obiettivo di ottenere credenziali e dati finanziari.

Un altro canale molto utilizzato è stato il SMS per le campagne di smishing, in particolare quelle rivolte a Poste Italiane. I criminali hanno inviato messaggi ingannevoli, chiedendo agli utenti di fornire informazioni sensibili, come dati bancari o numeri di carta di credito, tramite siti web fraudolenti.

Email tradizionali e PEO (Posta Elettronica Ordinaria) sono stati usati per inviare malware tramite allegati ZIP, RAR e PDF. Le email di phishing generico a tema “Delivery”, “Fattura”, e “Legale” sono state diffuse in larga misura, mirate a professionisti e aziende di diverse dimensioni.

Ecco una tabella che riassume i canali di diffusione:

| Canale | Numero di campagne | Tipo di attacco |

|---|---|---|

| 10 | Phishing, Malware | |

| PEC compromesse | 5 | Phishing bancario |

| SMS | 3 | Smishing |

| PEO | 2 | Phishing |