Cosa è importante sapere:Le aziende italiane sono costantemente minacciate da campagne malevole sempre più sofisticate. Smishing e phishing rappresentano un pericolo crescente, soprattutto con l'uso di file APK malevoli. Per proteggersi, le aziende devono implementare soluzioni di sicurezza avanzate e formare il personale, riducendo così i rischi legati agli attacchi informatici.

Luglio 2024: Le Principali Minacce Informatiche per le Aziende

Le aziende italiane sotto costante minaccia

Le campagne malevole continuano a crescere in complessità, e le aziende italiane, specialmente nei settori di produzione, installazione, commercio B2B e servizi, sono bersagli preferiti. La maggior parte degli attacchi sfrutta tecniche di phishing, smishing e PEC, con obiettivi precisi: rubare dati sensibili, compromettere credenziali bancarie e infettare i sistemi con malware.

Crescente sofisticazione degli attacchi informatici

Negli ultimi mesi, si è assistito a una preoccupante evoluzione nella sofisticazione delle minacce. Attacchi come quelli di smishing mirano direttamente ai dispositivi mobili delle aziende, utilizzando file APK per distribuire malware difficili da rilevare. Questo rappresenta una grave minaccia non solo per i dati aziendali, ma anche per la reputazione e la fiducia dei clienti.

Strategie di difesa per le aziende

Per contrastare queste minacce, le aziende devono adottare un approccio proattivo. Implementare soluzioni avanzate di sicurezza come l’autenticazione a due fattori, monitorare costantemente le email sospette e formare i dipendenti sui rischi informatici sono passi fondamentali. Inoltre, l’aggiornamento regolare dei software e la collaborazione con partner specializzati in sicurezza possono ridurre significativamente il rischio di compromissioni.

Argomenti più utilizzati per le campagne malevole – Luglio 2024

Nel mese di Luglio 2024, il CERT-AGID ha analizzato numerose campagne malevole che hanno preso di mira aziende italiane, in particolare nei settori della produzione, installazione, commercio B2B, e servizi. Sono emersi vari argomenti sfruttati dai criminali informatici per attaccare le aziende e sottrarre dati sensibili o installare malware nei loro sistemi. Questi attacchi sono stati spesso veicolati tramite email di phishing e tecniche di smishing, ossia phishing tramite SMS, oltre che con l’uso di PEC (Posta Elettronica Certificata).

Tabella: Argomenti più utilizzati per le campagne malevole

| Argomento | Descrizione | Malware collegati |

|---|---|---|

| Banking | Smishing e phishing verso clienti di istituti bancari italiani come Intesa Sanpaolo e Unicredit. | Irata, AzraelBot, Remcos, SpyNote |

| Delivery | Phishing ai danni di Poste Italiane, FedEx, e altre aziende di logistica. | Snake Keylogger, FormBook, Lokibot |

| Pagamenti | Utilizzato per campagne di phishing a tema fatture o truffe su pagamenti e ordini commerciali. | AgentTesla, FormBook, Guloader, Lokibot |

| Ordine | Tema ricorrente per veicolare allegati infetti con malware in email simulate di ordini commerciali. | PXRECVOWEIWOEI, Snake Keylogger |

| Documenti | Diffuso per rubare credenziali tramite phishing a utenti di servizi email o cloud. | FormBook, Ousaban |

| File Sharing | Utilizzato per attacchi di phishing a danno di servizi di condivisione file come WeTransfer. | FormBook, Snake Keylogger |

| INPS | Phishing e smishing per raccogliere dati sensibili (anagrafici, bancari) dai cittadini italiani. | No malware specifico |

Gli attacchi banking continuano a essere una delle principali minacce rivolte alle aziende e agli utenti italiani, poiché gli hacker mirano a rubare credenziali e fondi attraverso canali di smishing e PEC. Delivery, un altro argomento di punta, è sfruttato per ingannare le persone con finti avvisi di spedizione o problemi di consegna, con malware come FormBook e Lokibot nascosti in allegati infetti.

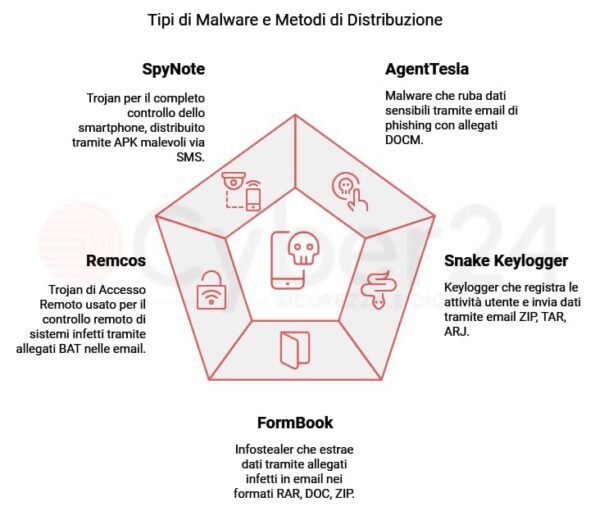

Malware del mese – Luglio 2024

Nel Luglio 2024, diverse famiglie di malware sono state attive sul territorio italiano, prendendo di mira soprattutto le aziende del settore B2B. I malware scoperti sono stati veicolati principalmente tramite allegati dannosi nelle email e link infetti nei messaggi di smishing. Tra i malware più rilevanti, troviamo AgentTesla, Snake Keylogger, Remcos e FormBook, con una crescita significativa delle campagne legate a SpyNote e Irata, veicolati tramite APK dannosi inviati tramite SMS.

| Malware | Descrizione | Veicolato tramite |

|---|---|---|

| AgentTesla | Malware che ruba dati sensibili, come password, diffuso tramite email di phishing con allegati DOCM. | Email con allegati DOCM, ISO |

| Snake Keylogger | Keylogger che registra le attività utente e invia dati ai criminali. | Email con allegati ZIP, TAR, ARJ |

| FormBook | Infostealer che sottrae dati sensibili tramite allegati infetti in email di phishing. | Email con allegati RAR, DOC, ZIP |

| Remcos | Remote Access Trojan (RAT) usato per prendere il controllo da remoto di sistemi infetti. | Email con allegati BAT |

| SpyNote | Trojan veicolato tramite APK malevoli, utilizzato per ottenere il controllo completo degli smartphone. | SMS con link a file APK |

| Irata | Malware banking diffuso tramite file APK tramite campagne di smishing rivolte a clienti bancari. | SMS con link a file APK |

| AsyncRAT | Malware che consente il controllo remoto dei dispositivi infetti. | Email con allegati IMG, ISO |

| PureLogs | Infostealer che raccoglie informazioni di log e credenziali. | Email con allegati IMG |

Le campagne malevole di Luglio 2024 si sono concentrate particolarmente su malware remoti e infostealer. I più rilevanti malware, come AgentTesla e FormBook, hanno avuto un impatto notevole sulle aziende, mentre la diffusione tramite SMS ha reso Irata e SpyNote particolarmente insidiosi.

Phishing del mese – Luglio 2024

Il phishing è rimasto una delle principali minacce per le aziende italiane nel mese di Luglio 2024. Le campagne di phishing sono state indirizzate principalmente verso i settori finanziari e governativi, con un focus su INPS, Poste Italiane e altre istituzioni di fiducia, sfruttando la loro autorevolezza per ingannare gli utenti. Sono state inoltre segnalate campagne di phishing non brandizzate mirate a rubare credenziali di accesso a servizi Webmail e cloud.

| Brand colpiti | Descrizione | Canale principale utilizzato |

|---|---|---|

| INPS | Phishing e smishing per rubare dati personali e bancari dei cittadini italiani. | SMS, PEC |

| Poste Italiane | Phishing per rubare credenziali dei clienti e diffondere malware tramite allegati infetti. | Email, SMS |

| Intesa Sanpaolo | Smishing ai danni di clienti bancari per ottenere credenziali bancarie. | SMS |

| Unicredit | Phishing bancario per sottrarre credenziali e fondi dai conti degli utenti. | PEC, email |

| Aruba | Campagne di phishing per rubare credenziali e diffondere malware tramite email. | |

| WeTransfer | Attacchi di phishing generici per rubare credenziali a utenti di servizi di condivisione file. |

Le campagne di phishing si sono evolute, includendo attacchi sempre più sofisticati. INPS è stata uno dei bersagli principali, utilizzando tecniche di smishing per ottenere informazioni personali come codice fiscale, documenti d’identità, e IBAN. Allo stesso modo, Poste Italiane e Unicredit sono state colpite da attacchi volti a sottrarre credenziali bancarie.

Formati di file – Luglio 2024

I formati di file utilizzati per veicolare malware nel mese di Luglio 2024 sono stati particolarmente vari, con una predominanza di file compressi e script dannosi inviati come allegati via email. Questi file possono essere eseguiti all’insaputa degli utenti, consentendo l’installazione di malware nei loro sistemi. La maggior parte dei formati utilizzati è finalizzata a evitare i controlli di sicurezza e ottenere l’esecuzione dei file da parte delle vittime.

Tabella: Formati di file Luglio – 2024

| Formato | Descrizione |

|---|---|

| ZIP | Formato di compressione comunemente utilizzato per veicolare malware come AgentTesla e FormBook |

| RAR | File compressi usati per nascondere malware e bypassare controlli di sicurezza. |

| ISO | Immagini disco usate per veicolare malware di tipo RAT come AsyncRAT. |

| APK | File di installazione per Android utilizzati nelle campagne di smishing e banking. |

| Documenti utilizzati per nascondere link a malware o script dannosi. | |

| DOCM | Documenti Word contenenti macro malevole, usati per veicolare trojan come AgentTesla. |

I file compressi come ZIP e RAR restano uno dei metodi principali per veicolare malware, poiché possono facilmente passare inosservati dai sistemi di sicurezza. Altri formati

, come ISO e DOCM, consentono l’esecuzione di macro o l’installazione di RAT, rendendo gli attacchi particolarmente pericolosi per le aziende.

Canali di diffusione – Luglio 2024

Nel mese di Luglio 2024, i principali canali di diffusione delle campagne malevole in Italia sono stati email, PEC, e SMS, con una crescita preoccupante nell’uso di campagne di smishing. Le campagne di phishing sfruttano spesso canali fidati come PEC per ingannare le vittime, inducendole a cliccare su link infetti o scaricare allegati dannosi.

Tabella: Canali di diffusione Luglio – 2024

| Canale | Descrizione |

|---|---|

| Il canale principale per diffondere malware tramite allegati infetti. | |

| PEC | Usata per inviare phishing e smishing, spesso con l’obiettivo di colpire aziende e clienti bancari. |

| SMS | Strumento di smishing per diffondere file APK dannosi nei dispositivi Android. |

| Webmail | Servizi di posta non brandizzati usati per inviare phishing generico e rubare credenziali. |

| Telegram | Usato come piattaforma per diffondere combolist e malware tramite link diretti. |

Le email e la PEC restano i vettori di attacco più utilizzati, ma la crescente presenza di smishing tramite SMS rappresenta una minaccia crescente per le aziende, in particolare nel settore bancario e dei servizi.

Link e approfondimenti: 1