Cosa è importante sapere:Minaccia alle aziende tramite PEC: Il malware VCRuntime si diffonde attraverso falsi messaggi PEC, mascherati da comunicazioni ufficiali dell'Agenzia delle Entrate. Perché è pericoloso? Le aziende si fidano della PEC, ma un clic errato può portare a infezioni del sistema e furto di dati. Come proteggere la tua azienda: Verifica sempre l’autenticità dei messaggi PEC

L’Agenzia delle Entrate finisce nelle Email della campagna malware VCRuntime: cosa sapere e come proteggersi

Una nuova minaccia informatica è arrivata in Italia, colpendo aziende di ogni settore. Il malware VCRuntime sta sfruttando la PEC (Posta Elettronica Certificata), uno strumento di comunicazione fidato per le aziende, per infettare i sistemi. Questa campagna, segnalata dal CERT-AGID, ha messo sotto scacco molte realtà aziendali, creando notevoli disagi e rischi di sicurezza. Ma come funziona questa campagna? Chi sono i bersagli? E come possono le aziende difendersi?

Cos’è il malware VCRuntime e come si diffonde?

La campagna VCRuntime utilizza un metodo di diffusione semplice ma estremamente efficace: la PEC. Essendo uno strumento utilizzato in ambito professionale, molti utenti la considerano affidabile, e questo è proprio ciò che rende questo attacco così pericoloso. Le aziende ricevono una mail che sembra provenire dall’Agenzia delle Entrate.

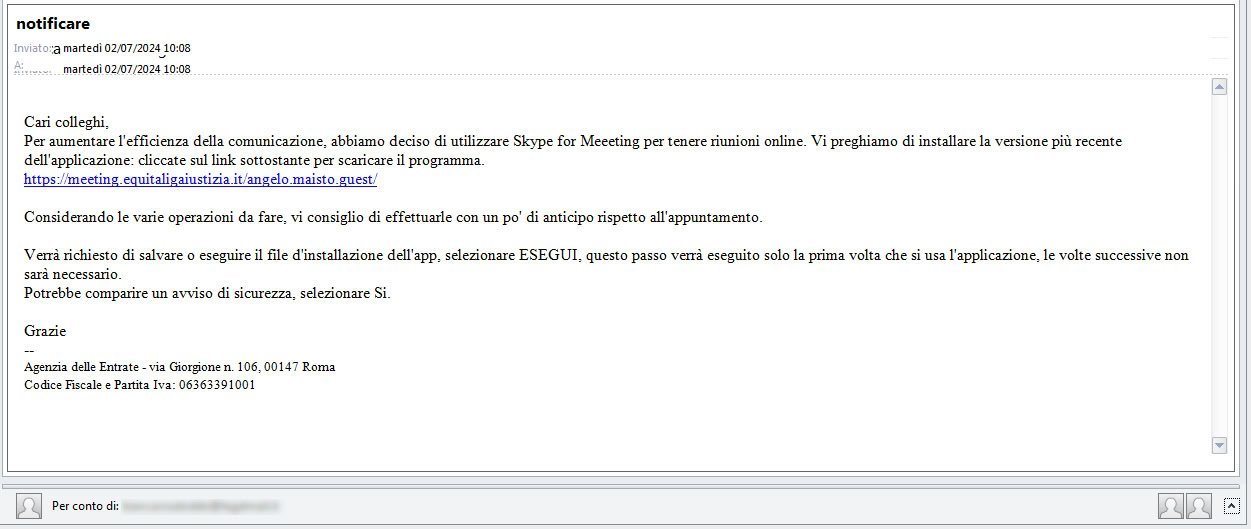

- Oggetto dell’email: solitamente “Notificare”.

- Cosa contiene? Un link che invita a scaricare un file ZIP mascherato come un’applicazione comune, ad esempio Skype.

- Come funziona? Una volta cliccato il link e scaricato il file ZIP, questo contiene un file MSI. L’MSI, una volta avviato, esegue un file JAR, che a sua volta si connette a server esterni per scaricare ulteriori componenti malevoli. Questo processo porta all’esecuzione di uno shellcode sul computer della vittima.

Un esempio di messaggio PEC infetto che sembra provenire dall’Agenzia delle Entrate.

Un attacco nascosto dietro la PEC

Il malware VCRuntime utilizza falsi messaggi PEC, spacciandosi per l’Agenzia delle Entrate. Questo rende difficile per le aziende distinguere tra comunicazioni legittime e pericolose. La PEC è un mezzo considerato sicuro e molte aziende non sono preparate a gestire un attacco che arriva proprio da questo canale.

Come un clic può mettere a rischio l’intera azienda

Scaricare il file infetto dà il via a una serie di azioni che compromettono il sistema aziendale. Il malware può causare perdita di dati sensibili, bloccare l’accesso ai sistemi e richiedere un riscatto per il recupero. Le aziende rischiano di fermare la propria attività, subendo danni economici e reputazionali.

Cosa fare per evitare l’infezione

Le aziende devono adottare misure preventive: verificare ogni comunicazione PEC prima di cliccare su link o scaricare file. Implementare soluzioni di sicurezza avanzate e formare i dipendenti sul riconoscimento delle minacce. Solo con un approccio proattivo è possibile ridurre il rischio di infezione e proteggere i dati aziendali.

Chi è l’obiettivo di VCRuntime?

VCRuntime mira soprattutto ad aziende di produzione, installazione, commercio B2B e servizi, poiché questi settori utilizzano frequentemente la PEC per comunicazioni ufficiali e scambi di documenti importanti. Le aziende potrebbero essere prese di mira anche solo per il fatto di avere la PEC attiva, il che rende essenziale il mantenimento di buone pratiche di sicurezza.

- Dove agisce? Il malware si sta diffondendo principalmente in Italia.

- Quando è stato rilevato? La campagna è stata identificata all’inizio di quest’anno, ma si è intensificata negli ultimi mesi.

Perché VCRuntime è così pericoloso?

Il punto di forza di questa campagna risiede nella fiducia che gli utenti ripongono nella PEC. In quanto strumento ufficiale, è considerato sicuro e inattaccabile. Tuttavia, l’uso di falsi messaggi dell’Agenzia delle Entrate rende difficile per l’utente medio distinguere un messaggio legittimo da uno dannoso. Questo porta a un alto tasso di infezione. Inoltre, il malware è progettato per agire in modo silente, permettendo agli attaccanti di ottenere accesso non autorizzato ai sistemi e sottrarre informazioni sensibili.

Tecniche di attacco: come funziona VCRuntime?

Per comprendere meglio il funzionamento del malware, ecco una panoramica delle Tecniche, Tattiche e Procedure (TTP) utilizzate:

- Email PEC: Il messaggio appare come una comunicazione ufficiale, con un link ingannevole.

- File ZIP: Il link scarica un file ZIP, presentato come un’applicazione comune, che nasconde il vero intento.

- File MSI: All’interno del file ZIP c’è un file MSI, che avvia l’esecuzione del malware.

- File JAR: Una volta eseguito, il file JAR riceve informazioni cifrate e procede a scaricare lo shellcode, che infetta il sistema.

Quali sono le misure di contrasto?

Per far fronte a questa crescente minaccia, il CERT-AGID ha adottato una serie di contromisure:

- Coinvolgimento dei gestori PEC: I fornitori di servizi PEC sono stati avvisati e hanno implementato ulteriori controlli di sicurezza per monitorare e bloccare le email sospette.

- Indicatori di Compromissione (IoC): Sono stati pubblicati dettagli sugli IoC, ossia quegli indicatori che possono aiutare a identificare e bloccare eventuali attacchi prima che avvengano. Questi IoC sono stati distribuiti alle Pubbliche Amministrazioni e agli stessi gestori PEC per facilitare la rilevazione del malware.

Come proteggersi da VCRuntime?

Le aziende devono adottare misure preventive per proteggersi da questa campagna. Cosa si può fare concretamente? Ecco alcuni suggerimenti di base per ridurre il rischio di infezione:

- Verificare attentamente i messaggi PEC: Anche se sembrano provenire da fonti affidabili, non cliccare su link sospetti.

- Aggiornare i sistemi di sicurezza: Utilizzare un antivirus aggiornato e tenere d’occhio eventuali anomalie nei sistemi aziendali.

- Educare i dipendenti: Molte infezioni avvengono a causa di errori umani. Una formazione adeguata sul riconoscimento delle minacce è essenziale.

Il malware VCRuntime rappresenta una seria minaccia per le aziende che utilizzano la PEC come mezzo di comunicazione. La fiducia che riponiamo in questo strumento ufficiale può essere sfruttata dagli attaccanti per diffondere il malware e compromettere i sistemi. È essenziale che le aziende prendano sul serio questa minaccia, adottando misure di sicurezza e mantenendosi informate sugli ultimi sviluppi in ambito di cybersecurity. Collaborare con istituzioni come il CERT-AGID e rimanere vigili può fare la differenza nella protezione dei propri sistemi aziendali.